DDoS বনাম DoS | পার্থক্য কি এবং কিভাবে তাদের প্রতিরোধ করতে হয়?

Ddos Banama Dos Parthakya Ki Ebam Kibhabe Tadera Pratirodha Karate Haya

এই বিশ্বে যেখানে মানুষ ইন্টারনেটের উপর বেশি নির্ভর করে, সেখানে সাইবার জগতে কিছু ক্ষতিকর ঘটনা ঘটছে। অপরাধীরা DDoS এবং DoS আক্রমণের মতো লোকেদের গোপনীয়তাকে কাজে লাগাতে এবং ডেটা চুরি করার জন্য যা করতে পারে তার সব চেষ্টা করছে। আজ, DDoS বনাম DoS সম্পর্কে এই নিবন্ধটি MiniTool ওয়েবসাইট তাদের পার্থক্য পরিচয় করিয়ে দেবে।

আরো ধরণের সাইবার আক্রমণের সাথে, লোকেদের তাদের সম্পর্কে আরও জানতে হবে যাতে লক্ষ্য আক্রমণের জন্য নির্দিষ্ট পদ্ধতিগুলি ডিজাইন করা যায়। অতএব, এই দুটি শক্তিশালী শত্রুকে প্রতিরোধ করতে - DDoS আক্রমণ এবং DoS আক্রমণ, আপনাকে অবশ্যই সেগুলি কী তা খুঁজে বের করতে হবে।

DDoS আক্রমণ কি?

DDoS অ্যাটাক (ডিস্ট্রিবিউটেড ডিনায়াল-অফ-সার্ভিস অ্যাটাক) হল একটি সাইবার ক্রাইম যেখানে আক্রমণকারী ইন্টারনেট ট্র্যাফিকের সাথে একটি সার্ভারকে প্লাবিত করে যাতে ব্যবহারকারীদের সংযুক্ত অনলাইন পরিষেবা এবং সাইটগুলি অ্যাক্সেস করতে বাধা দেয়। প্রকৃতপক্ষে, এটি অনেকটা DoS আক্রমণের মতো যাতে অনেক লোক এই দুটি আক্রমণকে ভুল করবে।

আপনি যদি DDoS আক্রমণ সম্পর্কে আরও বিশদ জানতে চান, আপনি এই নিবন্ধটি উল্লেখ করতে পারেন: DDoS আক্রমণ কি? কিভাবে DDoS আক্রমণ প্রতিরোধ করবেন .

DoS আক্রমণ কি?

পরিষেবা অস্বীকার (DoS) আক্রমণ হল এক ধরণের নেটওয়ার্ক আক্রমণ যেখানে একজন আক্রমণকারী তার লক্ষ্য ব্যবহারকারীর কাছে অস্থায়ী বা অনির্দিষ্টকালের জন্য নেটওয়ার্কের সাথে সংযুক্ত হোস্টগুলির পরিষেবা ব্যাহত করে একটি মেশিন বা নেটওয়ার্ক সংস্থান অনুপলব্ধ করার চেষ্টা করে।

DoS আক্রমণ এবং DDoS আক্রমণের ধরন

যদিও তারা কম্পিউটারে আক্রমণ করার একই উদ্দেশ্যগুলি ভাগ করে, তবুও আপনি তাদের বিভিন্ন আক্রমণ পদ্ধতি দ্বারা শ্রেণীবদ্ধ করতে পারেন। এটি DoS আক্রমণ এবং DDoS আক্রমণের মধ্যে একটি বড় পার্থক্য। DoS আক্রমণ এবং DoS আক্রমণ যথাক্রমে তিন প্রকার।

তিন ধরনের DoS আক্রমণ

টিয়ারড্রপ অ্যাটাক

টিয়ারড্রপ অ্যাটাক টিসিপি/আইপি স্ট্যাক ইমপ্লিমেন্টেশনে প্যাকেটের হেডারে তথ্য ব্যবহার করে যা আইপি ফ্র্যাগমেন্টকে বিশ্বাস করে।

একটি আইপি সেগমেন্টে তথ্য থাকে যা নির্দেশ করে যে সেগমেন্টে মূল প্যাকেটের কোন সেগমেন্ট রয়েছে এবং কিছু TCP/IP স্ট্যাক, যেমন Service Pack4 এর আগে NT, ওভারল্যাপিং অফসেট সহ একটি নকল সেগমেন্ট পাওয়ার পরে ক্র্যাশ হবে।

যখন একটি IP প্যাকেট একটি নেটওয়ার্কের মাধ্যমে প্রেরণ করা হয়, তখন প্যাকেটটিকে ছোট ছোট টুকরোতে ভাগ করা যায়। একজন আক্রমণকারী দুটি (বা তার বেশি) প্যাকেট পাঠিয়ে টিয়ারড্রপ আক্রমণ বাস্তবায়ন করতে পারে।

বন্যা আক্রমণ

SYN বন্যা আক্রমণ TCP-এর ত্রিমুখী হ্যান্ডশেক প্রক্রিয়াকে কাজে লাগায়। আক্রমণকারী একটি জাল আইপি ঠিকানা ব্যবহার করে আক্রমণকৃত প্রান্তে একটি অনুরোধ পাঠায় এবং আক্রমণকৃত প্রান্তের দ্বারা পাঠানো প্রতিক্রিয়া প্যাকেট কখনই গন্তব্যে পৌঁছায় না। এই ক্ষেত্রে, সংযোগ বন্ধ হওয়ার জন্য অপেক্ষা করার সময় আক্রমণ করা প্রান্ত সম্পদগুলি গ্রাস করে।

যদি এই ধরনের হাজার হাজার সংযোগ থাকে, তাহলে হোস্ট সংস্থানগুলি নিঃশেষ হয়ে যাবে, এইভাবে আক্রমণের লক্ষ্য অর্জন করা হবে।

আইপি ফ্র্যাগমেন্টেশন অ্যাটাক

আইপি ফ্র্যাগমেন্টেশন আক্রমণ এক ধরনের কম্পিউটার প্রোগ্রাম পুনর্গঠন দুর্বলতা বোঝায়। এটি পরিবর্তিত নেটওয়ার্ক প্যাকেট পাঠাতে পারে, কিন্তু প্রাপ্তি নেটওয়ার্ক পুনর্গঠিত করা যাবে না। বিপুল সংখ্যক আনসেম্বল করা প্যাকেটের কারণে, নেটওয়ার্ক আটকে যায় এবং এর সমস্ত সংস্থান ব্যবহার করে।

তিন ধরনের DDoS আক্রমণ

ভলিউমেট্রিক আক্রমণ

ভলিউমেট্রিক আক্রমণগুলি এত বেশি ট্র্যাফিক সহ একটি সার্ভারে বোমাবর্ষণ করে পরিচালিত হয় যে এর ব্যান্ডউইথ সম্পূর্ণরূপে নিঃশেষ হয়ে যায়।

এই ধরনের আক্রমণে, একটি দূষিত অভিনেতা লক্ষ্যের স্পুফ করা আইপি ঠিকানা ব্যবহার করে একটি DNS সার্ভারে অনুরোধ পাঠায়। DNS সার্ভার তারপর তার প্রতিক্রিয়া টার্গেট সার্ভারে পাঠায়। স্কেলে সম্পন্ন হলে, DNS প্রতিক্রিয়ার প্রলয় লক্ষ্য সার্ভারে বিপর্যয় সৃষ্টি করতে পারে।

প্রোটোকল আক্রমণ

প্রোটোকল DDoS আক্রমণ ইন্টারনেট যোগাযোগ প্রোটোকলের দুর্বলতার উপর নির্ভর করে। কারণ এই প্রোটোকলগুলির মধ্যে অনেকগুলি বিশ্বব্যাপী ব্যবহার করা হয়, তারা কীভাবে কাজ করে তা পরিবর্তন করা জটিল এবং রোল আউট করা খুব ধীর।

উদাহরণস্বরূপ, বর্ডার গেটওয়ে প্রোটোকল (বিজিপি) হাইজ্যাকিং একটি প্রোটোকলের একটি দুর্দান্ত উদাহরণ যা একটি DDoS আক্রমণের ভিত্তি হয়ে উঠতে পারে।

ওয়েব অ্যাপ্লিকেশন-ভিত্তিক আক্রমণ

একটি অ্যাপ্লিকেশন আক্রমণে সাইবার অপরাধীরা অননুমোদিত এলাকায় অ্যাক্সেস লাভ করে। আক্রমণকারীরা সাধারণত অ্যাপ্লিকেশন স্তরটি দেখে শুরু করে, কোডের মধ্যে লিখিত অ্যাপ্লিকেশন দুর্বলতার জন্য শিকার করে।

DDoS বনাম DoS আক্রমণ

DDoS আক্রমণগুলিকে DoS আক্রমণের সাথে তুলনা করতে, এই নিবন্ধটি তাদের গুরুত্বপূর্ণ বৈশিষ্ট্যগুলির পার্থক্যগুলিকে স্পষ্ট করবে৷

ইন্টারনেট সংযোগ

DoS এবং DDoS আক্রমণের মধ্যে মূল পার্থক্য হল DDoS শিকারের কম্পিউটার নেটওয়ার্ক অফলাইনে রাখার জন্য একাধিক ইন্টারনেট সংযোগ ব্যবহার করে যেখানে DoS একটি একক সংযোগ ব্যবহার করে।

আক্রমণের গতি

একটি DoS আক্রমণের তুলনায় DDoS একটি দ্রুত আক্রমণ। যেহেতু DDoS আক্রমণগুলি একাধিক অবস্থান থেকে আসে, সেগুলিকে একক অবস্থানের সাথে DoS আক্রমণের চেয়ে অনেক দ্রুত স্থাপন করা যেতে পারে। আক্রমণের বর্ধিত গতি এটি সনাক্ত করা আরও কঠিন করে তোলে, যার অর্থ বর্ধিত ক্ষতি বা এমনকি বিপর্যয়কর ফলাফল।

সনাক্তকরণ সহজ

DDoS আক্রমণের তুলনায় DoS আক্রমণগুলি ট্রেস করা সহজ। গতির তুলনা ফলাফল আমাদের বলেছে যে DDoS আক্রমণগুলি DoS এর চেয়ে দ্রুত কাজ করে, যা আক্রমণটিকে সনাক্ত করা কঠিন করে তুলতে পারে।

এছাড়াও, যেহেতু একটি DoS একটি একক অবস্থান থেকে আসে, তাই এর উত্স সনাক্ত করা এবং সংযোগ বিচ্ছিন্ন করা সহজ।

ট্রাফিক ভলিউম

DDoS আক্রমণ আক্রমণকারীকে ভিকটিম নেটওয়ার্কে প্রচুর পরিমাণে ট্রাফিক পাঠাতে দেয়। একটি DDoS আক্রমণ একাধিক দূরবর্তী মেশিন (জম্বি বা বট) নিযুক্ত করে, যার অর্থ এটি একই সাথে বিভিন্ন অবস্থান থেকে অনেক বেশি পরিমাণে ট্রাফিক পাঠাতে পারে, একটি সার্ভারকে দ্রুত ওভারলোড করে এমন একটি পদ্ধতিতে যা সনাক্তকরণকে এড়িয়ে যায়।

মৃত্যুদন্ড কার্যকর করার পদ্ধতি

DDoS আক্রমণে, শিকার পিসি একাধিক অবস্থান থেকে পাঠানো ডেটার প্যাকেট থেকে লোড হয়; DoS আক্রমণে, শিকার পিসি একটি একক অবস্থান থেকে পাঠানো ডেটার প্যাকেট থেকে লোড হয়।

একটি কমান্ড অ্যান্ড কন্ট্রোল (C&C) সার্ভার দ্বারা পরিচালিত একটি বটনেট তৈরি করতে DDoS আক্রমণগুলি ম্যালওয়্যার (বট) দ্বারা সংক্রমিত একাধিক হোস্টকে সমন্বয় করে৷ বিপরীতে, DoS আক্রমণগুলি সাধারণত একটি একক মেশিন থেকে আক্রমণ চালানোর জন্য স্ক্রিপ্ট বা সরঞ্জাম ব্যবহার করে।

কোনটি বেশি বিপজ্জনক?

DDoS আক্রমণ এবং DoS আক্রমণগুলির মধ্যে উপরের তুলনা অনুসারে, এটা স্পষ্ট যে DDoS আক্রমণগুলি অনেক দিক থেকে অতিক্রম করেছে, যার ফলে DDoS আক্রমণগুলি এখন পর্যন্ত একটি কঠিন সমস্যা হয়ে উঠেছে৷

DDoS এবং DoS আক্রমণ উভয়ই বিপজ্জনক এবং তাদের যেকোনো একটি গুরুতর শাটডাউন সমস্যার দিকে নিয়ে যেতে পারে। কিন্তু DDoS আক্রমণগুলি DoS আক্রমণের চেয়ে বেশি বিপজ্জনক কারণ আগেরগুলি বিতরণ করা সিস্টেম থেকে চালু করা হয় যখন পরবর্তীটি একটি একক সিস্টেম থেকে কার্যকর করা হয়।

আপনি যদি DDoS আক্রমণ বা DoS আক্রমণের মধ্য দিয়ে যাচ্ছেন কিনা তা সনাক্ত করার উপায় জানতে চাইলে। কিছু সংকেত আছে যা আপনি বুঝতে পারেন।

- একটি অদেখা ধীর নেটওয়ার্ক কর্মক্ষমতা.

- ডিজিটাল বৈশিষ্ট্যগুলির একটি দ্বারা পরিষেবা অস্বীকার করা৷

- একই নেটওয়ার্কের মেশিনে নেটওয়ার্ক সংযোগের একটি অজানা ক্ষতি।

- কোনো আকস্মিক ডাউনটাইম বা কর্মক্ষমতা সমস্যা।

কেন DoS এবং DDoS আক্রমণ ঘটে?

সুবিধার জন্য অনুসন্ধান

বেশিরভাগ সাইবার-অপরাধমূলক কার্যকলাপ সুবিধার জন্য অনুসন্ধান থেকে উদ্ভূত হয়। ইন্টারনেটে, একটি বিশেষ ধন রয়েছে যা অপরাধীদের কাছে একটি দুর্দান্ত আবেদন রয়েছে - ভার্চুয়াল সম্পদ। একাধিক আক্রমণের সাথে, কিছু ই-কমার্স ওয়েবসাইট ক্র্যাশ হবে এবং এর চেয়ে গুরুতর অর্থনৈতিক ক্ষতি হল।

এছাড়াও, মানুষের গোপনীয়তাও একটি লাভজনক সম্পদ হিসাবে বিবেচিত হয়। এটি প্রয়োজনীয় সংস্থাগুলির কাছে বিক্রি করা যেতে পারে, যেমন শপিং প্ল্যাটফর্ম বা অন্যান্য পরিষেবা ব্যবসা৷

মতাদর্শগত বিশ্বাস

এই হ্যাকারদের জন্য, তারা যা চায় তা লাভবান নয় বরং তাদের রাজনৈতিক সমর্থন বা ভিন্নমত প্রদর্শন করা। তারা রাজনীতিবিদ, রাজনৈতিক গোষ্ঠী বা অন্যান্য সরকারী ও বেসরকারি সংস্থাকে টার্গেট করবে কারণ তাদের মতাদর্শগত বিশ্বাস একটি ওয়েবসাইট বন্ধ করার জন্য আলাদা।

সাইবার যুদ্ধ

যখন কিছু লোক তাদের রাজনৈতিক ভিন্নমতকে এমন আক্রমণাত্মক উপায়ে দাবি করে, তখন বিভিন্ন রাজনৈতিক সমর্থনের লোকেরা একইভাবে লড়াই করবে, যার ফলে সাইবার-যুদ্ধ শুরু হয়। সাধারণত, রাজনৈতিক বা সামরিক উদ্দেশ্যে জঙ্গি ও সন্ত্রাসীরা বিভিন্ন ধরনের DDoS আক্রমণের চেষ্টা করে।

দূষিত প্রতিযোগী

ব্যক্তিগত স্বার্থের জন্য, কিছু প্রতিযোগী তাদের প্রতিদ্বন্দ্বীদের আক্রমণ করার জন্য দূষিত পদক্ষেপ নেবে এবং DDoS আক্রমণগুলি সাধারণত বাণিজ্যিক যুদ্ধে ব্যবহৃত হয়।

DDoS আক্রমণ একটি এন্টারপ্রাইজের নেটওয়ার্ককে ডাউন করে দিতে পারে, যার সময় প্রতিদ্বন্দ্বীরা তাদের গ্রাহকদের চুরি করতে পারে।

কিভাবে DDoS এবং DoS আক্রমণ প্রতিরোধ করবেন?

এখন যেহেতু আপনি DoS বনাম DDoS আক্রমণ সম্পর্কে শিখেছেন, আপনি ভাবতে পারেন যে সতর্কতার জন্য ব্যবহার করা কোনো উপলব্ধ পদ্ধতি আছে কিনা। DDoS আক্রমণ এবং DoS আক্রমণ প্রতিরোধ করতে, আপনি নিম্নরূপ করতে পারেন।

- বহু-স্তরযুক্ত DDoS সুরক্ষা তৈরি করুন।

- ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল প্রয়োগ করুন।

- জেনে নিন আক্রমণের লক্ষণগুলো।

- নেটওয়ার্ক ট্র্যাফিকের ক্রমাগত পর্যবেক্ষণ অনুশীলন করুন।

- নেটওয়ার্ক সম্প্রচার সীমিত করুন।

- একটি সার্ভার রিডানডেন্সি আছে.

তা ছাড়াও, ব্যাকআপের গুরুত্বের উপর জোর দেওয়া সার্থক। DDoS আক্রমণ বা DoS আক্রমণ যাই হোক না কেন, সেগুলি ইন্টারনেটের কর্মক্ষমতা ধীর, ওয়েবসাইট শাটডাউন, সিস্টেম ক্র্যাশ ইত্যাদির দিকে নিয়ে যেতে পারে৷ শুধুমাত্র যদি আপনি অন্যান্য বাহ্যিক ডিস্কগুলিতে একটি সিস্টেম ব্যাকআপ প্রস্তুত করেন তবে সিস্টেম পুনরুদ্ধার শীঘ্রই সম্পাদন করতে পারে৷

এইভাবে, MniTool শ্যাডোমেকার আপনার চাহিদা পূরণ করতে পারে এবং অন্যান্য উপলব্ধ বৈশিষ্ট্যগুলি আপনার ব্যাকআপ অভিজ্ঞতা উন্নত করতে সেট করা হয়েছে। আপনি একটি নির্ধারিত ব্যাকআপ (দৈনিক, সাপ্তাহিক, মাসিক, ইভেন্টে) এবং ব্যাকআপ স্কিম করতে পারেন ( সম্পূর্ণ ব্যাকআপ, ইনক্রিমেন্টাল ব্যাকআপ, ডিফারেনশিয়াল ব্যাকআপ ) আপনার সন্তুষ্টির জন্য.

এই প্রোগ্রামটি ডাউনলোড এবং ইনস্টল করুন এবং আপনি 30-দিন বিনামূল্যে একটি ট্রায়াল সংস্করণ উপভোগ করতে পারেন।

ধাপ 1: MiniTool ShadowMaker খুলুন এবং ক্লিক করুন বিচার রাখুন প্রোগ্রামে প্রবেশ করতে।

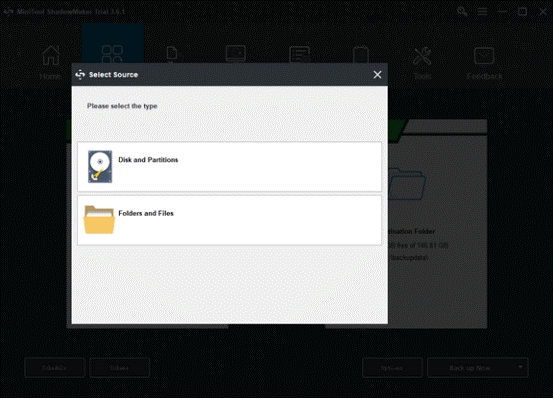

ধাপ 2: যান ব্যাকআপ ট্যাব এবং পদ্ধতি উৎস হিসেবে নির্বাচিত হয়েছে। আপনি যদি অন্যান্য ব্যাকআপ লক্ষ্যে পরিবর্তন করতে চান - ডিস্ক, পার্টিশন, ফোল্ডার এবং ফাইল - বা অন্যান্য ব্যাকআপ গন্তব্য - অ্যাডমিনিস্ট্রেটর অ্যাকাউন্ট ফোল্ডার , লাইব্রেরি , কম্পিউটার , এবং শেয়ার করা হয়েছে , আপনি ক্লিক করতে পারেন সূত্র বা গন্তব্য বিভাগ এবং তাদের পুনরায় নির্বাচন করুন।

ধাপ 3: ব্যাকআপ শেষ করতে, আপনাকে ক্লিক করতে হবে এখনি ব্যাকআপ করে নিন অবিলম্বে প্রক্রিয়া শুরু করার বিকল্প বা পরে ব্যাক আপ করুন ব্যাকআপ বিলম্ব করার বিকল্প। বিলম্বিত ব্যাকআপ টাস্ক আছে পরিচালনা করুন পৃষ্ঠা

শেষের সারি:

সমস্ত সাইবার আক্রমণ আপনার ডেটা ক্ষতি বা গোপনীয়তার অনুপ্রবেশকে সম্ভব করে তুলতে পারে, যা প্রতিরোধ করা কঠিন। যাইহোক, আরও গুরুতর পরিস্থিতি এড়াতে, আপনি আপনার সমস্ত গুরুত্বপূর্ণ ডেটার জন্য একটি ব্যাকআপ পরিকল্পনা করতে পারেন। DDoS বনাম DoS সম্পর্কে এই নিবন্ধটি দুটি সাধারণ আক্রমণের পরিচয় দিয়েছে। আশা করি আপনার সমস্যা সমাধান করা যাবে।

MiniTool ShadowMaker ব্যবহার করার সময় আপনি যদি কোনো সমস্যার সম্মুখীন হন, তাহলে আপনি নিম্নলিখিত মন্তব্য জোনে একটি বার্তা দিতে পারেন এবং আমরা যত তাড়াতাড়ি সম্ভব উত্তর দেব। MiniTool সফ্টওয়্যার ব্যবহার করার সময় আপনার যদি কোনো সাহায্যের প্রয়োজন হয়, আপনি এর মাধ্যমে আমাদের সাথে যোগাযোগ করতে পারেন [ইমেল সুরক্ষিত] .

DDoS বনাম DoS FAQ

আপনি একটি কম্পিউটার দিয়ে DDoS করতে পারেন?এর ছোট স্কেল এবং মৌলিক প্রকৃতির কারণে, পিং-অফ-ডেথ আক্রমণগুলি সাধারণত ছোট লক্ষ্যগুলির বিরুদ্ধে সবচেয়ে ভাল কাজ করে। উদাহরণস্বরূপ, আক্রমণকারী একটি একক কম্পিউটার বা একটি বেতার রাউটার লক্ষ্য করতে পারে। যাইহোক, এটি সফল হওয়ার জন্য, ক্ষতিকারক হ্যাকারকে প্রথমে ডিভাইসটির আইপি ঠিকানা খুঁজে বের করতে হবে।

DDoS আক্রমণের খরচ কত?হারানো রাজস্ব এবং ডেটাতে, আপনার প্রযুক্তিগত ব্যবসা বা আপনার ক্লায়েন্টের ব্যবসার উপর একটি DDoS আক্রমণের খরচ দ্রুত বাড়তে পারে। গড় ছোট থেকে মাঝারি আকারের ব্যবসা প্রতি আক্রমণে 0,000 খরচ করে।

DoS আক্রমণের দুটি উদাহরণ কি?DoS আক্রমণের দুটি সাধারণ পদ্ধতি রয়েছে: বন্যা পরিষেবা বা ক্র্যাশিং পরিষেবা। বন্যা আক্রমণ ঘটে যখন সিস্টেমটি বাফার করার জন্য সার্ভারের জন্য খুব বেশি ট্র্যাফিক পায়, যার ফলে সেগুলি ধীর হয়ে যায় এবং শেষ পর্যন্ত বন্ধ হয়ে যায়। জনপ্রিয় বন্যা আক্রমণের মধ্যে রয়েছে বাফার ওভারফ্লো আক্রমণ - সবচেয়ে সাধারণ DoS আক্রমণ।

DDoS আক্রমণ কতক্ষণ স্থায়ী হয়?এই ধরনের বিক্ষিপ্ত আক্রমণের দৈর্ঘ্য পরিবর্তিত হতে পারে, স্বল্প-মেয়াদী ক্রিয়া যা কয়েক মিনিটের জন্য স্থায়ী হয় এবং এক ঘন্টার বেশি স্ট্রাইক পর্যন্ত। সুইডিশ টেলিকম টেলিয়া ক্যারিয়ারের DDoS থ্রেট ল্যান্ডস্কেপ রিপোর্ট 2021 অনুযায়ী, নথিভুক্ত আক্রমণ গড়ে 10 মিনিটের সময়কাল।